Hacking wi-fi wpa

# Iwconfig wlan0 IEEE 802.11 ESSID: off / orice mod: Managed Access Point: Nu-asociate Tx-putere = 14 dBm Retry limita lung: 7 RTS Thr: off Fragment Thr: off-cheie de criptare: off Power Management: off wlan1 IEEE 802.11 ESSID BGN: off / orice mod: Managed Access Point: Nu-asociate Tx-putere = 20 dBm Retry limita lung: 7 RTS Thr: off Fragment Thr: cheie de criptare off: off Power Management: off

Excelent, adaptor nostru este vizibil ca wlan1 (wlan0 este construit adaptor laptop, se poate opri pentru a nu interveni). Traducem wlan1 din modul Managed la modul Monitor:

cod:

# Airmon-ng începe să wlan1

și uite ce sa întâmplat:

cod:

# Iwconfig wlan0 IEEE 802.11 ESSID: off / orice mod: Managed Access Point: Nu-asociate Tx-putere = 14 dBm Retry limita lung: 7 RTS Thr: off Fragment Thr: off-cheie de criptare: off Power Management: off wlan1 IEEE 802.11 Mod de leva: Monitor Tx-putere = 20 dBm Retry limita lung: 7 RTS Thr: off Fragment Thr: off Power Management: off

Doar mare, dar de ce parametrul TX-Power (capacitatea de transmisie), numai 20 dBm? Avem același adaptor de la 27 dBm? Încercați să adăugați putere (principalul lucru este să nu exagerați):

cod:

# Iwconfig wlan1 txpower 27 Eroare de solicitare fără fir "Set Putere Tx" (8B26). SET a eșuat pe dispozitiv wlan1; Argumentul este nevalid.

Și apoi înțelegem prima dezamăgire - a seta puterea mai mare de 20 dBm nu poate fi! Este interzisă prin lege în multe țări, dar nu și Bolivia! S-ar părea că aici și Bolivia, dar:

cod:

# Iw reg set BO root @ bt:

# Iwconfig wlan1 txpower 27

... și totul decurge fără probleme, Bolivia ne-a ajutat foarte mult, vă mulțumesc pentru asta.

Ceea ce avem în acest stadiu? puternic Adaptorul Wi-Fi este setat la modul de putere maximă, modul monitor și așteaptă ordine de la mon0 interfață. Este timpul să se uite și să asculte transmisiunea. Este foarte simplu:

cod:

# Mkdir / mnt root @ bt:

# Mount / dev / sda1 / mnt rădăcină @ bt:

în cazul în care / dev / hda1 - fișierul dispozitiv bliț extern (pentru a găsi în cazul în care pentru a ridica unitatea flash în cazul dumneavoastră poate fi săpat în rezultatele producției dmesg).

De exemplu, executați de pachete de-airodump ng de înregistrare doar o singură rețea din lista în fișierul testcap.cap:

cod:

# Airodump-ng -bssid a0: 21: b7: a0: 71: 3c -w testcap mon0

Acum puteți turna o ceașcă de cafea și mesteca pe un sandwich în timp ce de așteptare pentru un nou client nu dorește să se agațe de punctul de acces, și să ne dea strângere de mână râvnit. Apropo, după ce a primit strângere de mână, în colțul din dreapta sus va fi un mesaj de avertizare: strângere de mână WPA: A0: 21: B7: A0: 71: 3C. Toate lucrările se face, și puteți trece la capitolul următor.

Când toate sandwich-uri podedu, cafea nu mai urcă o strângere de mână încă nu, vine în minte ideea luminoase, care ar fi frumos să se grăbească strângere de mână de client. Pentru această parte a pachetului-aircrack ng include un utilitar special care permite clienților să trimită solicitări deassotsiatsiyu (deconectare) a punctului de acces, iar clientul dorește să se conecteze din nou, și asta e ceea ce ne așteptăm. Acest utilitar se numește aireplay-ng și a alerga trebuie să fie într-o fereastră separată, împreună cu airodump-ng de funcționare, astfel încât să puteți înregistra simultan rezultatele. Run deassotsiatsiyu:

cod:

# Aireplay-ng -deauth a0 5 -a: 21: b7: a0: 71: 3c -c 00: 24: 2b: 6d: 3f: d5 wlan1

Și asta e tot! Oferindu această comandă magică acum puteți sta pe spate și urmăriți rezultatele activității sale intense, bucurându-se pentru toți sosesc și care sosesc strângere de mână (acestea sunt stocate în folderul curent în fișierul wpa.cap și un fișier jurnal este scris la besside.log). Parolele WEP-rețele, hacked besside-ng, pot fi găsite, precum și în jurnalul ei.

Ei bine, rezultatul unei lucrări imens făcut am acumulat * .cap-fișiere care conțin strângere de mână și se pot deplasa în condiții de siguranță la capitolul al patrulea. Dar să vedem ce ne-am prins și evalua calitatea strângere de mână.

evalueze rapid dacă există un fișier strângere de mână, puteți utiliza un apel foarte simplu aircrack-ng:

cod:

aircrack-ng -Este; filename -gt;

În cazul în care strângere de mână au aircrack-ng va BSSID, ESSID și numărul de strângere de mână pentru fiecare rețea:

aircrack-ng strângere de mână vede Linksys, frate

Cu toate acestea, cele de mai sus am menționat că utilizarea aircrack-ng poate evalua numai strângere de mână, iar acest lucru nu este un accident. Faptul că aircrack-ng nu diferă un bun EAPOL-parser și poate afișa cu ușurință strângere de mână prezența în cazul în care nu există (sau mai precis este, dar un non-de lucru). Să luăm departe adânc în sălbăticia EAPOL-pachete folosind Wireshark (nu prea leneș cititori și curios nu pot petrece timpul prețios și merge direct la capitolul 4).

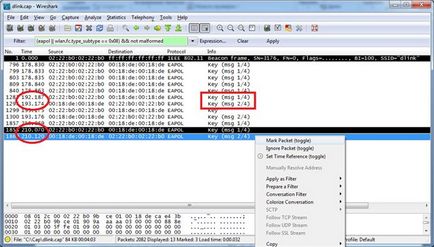

Open in Wireshark nostru * .cap-fișier și expresie dată

cod:

(Eapol || wlan.fc.type_subtype == 0 × 08) -amp; -amp; nu malformat

ca un filtru pentru a vedea printre grămezi de saci de gunoi numai de interes pentru noi.

Aici ei sunt, strângere de mână

Deci, ce vedem? Cele mai multe pachet pevy în listă este cadrul Beacon, care transportă informații despre rețeaua fără fir. El este și indică faptul că rețeaua este numită „DLINK“. Se întâmplă că rama Beacon nu este în fișierul, apoi să efectueze un atac, ar trebui să ne sigur știm rețeaua ESSID, și având în vedere că acesta este sensibil la majuscule (da, „DLINK“, „Dlink“ și „DLINK“ - acestea sunt trei ESSID diferite) și de exemplu, acesta poate include spații în cele mai neașteptate locuri, de exemplu, la sfârșitul anului. Prin stabilirea în acest caz este ESSID incorect de a ataca, suntem sortite eșecului - parola nu poate fi găsită chiar dacă este în dicționar! Deci, având un cadru Beacon într-un fișier de strângere de mână este un avantaj evident.

În continuare vin pachetele-EAPOL cheie într-un fișier care constă, de fapt, strângere de mână proprie. În general, întregul EAPOL-strângere de mână trebuie să conțină patru pachet consecutive de MSG (1/4) la msg (4/4), dar în acest caz, nu am fost prea norocos, am reușit să intercepteze doar primele două perechi, constând din msg (1/4) si msg (2/4). Frumusețea este că este în ele este transferat la toate informațiile privind parola hash WPA-PSK, și trebuie să efectueze un atac.

Să aruncăm o privire mai atentă la primul cuplu de MSG (1/4) și msg (2/4) (încercuită în dreptunghi roșu). Ei au acces la punctul (Station) 02: 22: B0: 02: 22: B0 transmite numărul aleatoriu ANonce client (Client) 00: 18: DE: 00: 18: DE primul pachet de EAPOL-strângere de mână și primește înapoi SNonce și MIC, calculată pe baza clientului primit ANonce. Dar, să acorde o atenție la intervalul de timp dintre msg (1/4) și msg (2/4) - este aproape o secunda. E mult, și este posibil ca pachetele msg (1/4) si msg (2/4) aparțin diferitelor strângere de mână (care cu siguranta va face imposibil de ghicit parola, chiar având în dicționar), mai degrabă decât de a intercepta pachete de control msg ( 3/4) și msg (4/4) pentru a verifica este imposibil. Prin urmare, prima strângere de mână este de o calitate foarte dubioasă, deși pare destul de valabil.

Din fericire, în acest caz, avem o altă pereche de pachete msg (1/4) și msg (2/4), cu un interval de timp intre ele doar 50 de milisecunde. Este foarte probabil indică faptul că ele aparțin aceleiași strângere de mână, așa că le-am ales să atace este. Etichetă cadru Beacon, iar aceste pachete cu clic dreapta și selectând pachete Mark (comutare) și salvați-le într-un fișier nou selectând „Save As ...“ și nu uitați să puneți o căpușă în pachetele marcate:

Salvați surmenaj dobândit!

La încheierea acestui capitol vreau să menționez că atacul este încă recomandat să utilizeze strângere de mână „cu drepturi depline“, cu Beacon cadru, și întreaga secvență de EAPOL-pachete de la prima la a patra. Pentru a face acest lucru, Wi-Fi-echipamentul trebuie să fie foarte bun, „auzi“ și punctul de acces și de client. Din păcate, în viața reală nu este întotdeauna posibil, deci va trebui să facă compromisuri și să încerce să „reînvie“ jumătate mort mână strângere de mână așa cum sa demonstrat mai sus.

Capitolul 4. Din strângere de mână - parola.

Cititorul atent va fi realizat mult timp că WPA sparge chiar și cu strângere de mână și mâna directă atac este înrudită cu o loterie, organizatorul, care este proprietarul punctului de acces, atribuiți o parolă. Acum, că aveți pe mâini mai mult sau mai puțin calitative strângere de mână următoarea noastră sarcină - ghici aceasta este parola pe care este de fapt câștiga la loterie. Brainer că un rezultat favorabil nimeni nu poate garanta, dar statisticile inexorabile arată că cel puțin 20% WPA-rețele supuse cu succes la cracare, astfel încât nu disperați, pentru cauza de prieteni! În primul rând, este necesar să se pregătească un dicționar. WPA-dicționar - este un fișier text simplu care conține fiecare linie o singură parolă opțiune. Având în vedere cerințele pentru parole WPA parole standard posibil trebuie să aibă cel puțin 8 și nu mai mult de 63 de caractere și poate conține numai cifre, litere latine de litere majuscule și minuscule și caractere speciale, cum ar fi! @ # $%, Și așa mai departe (Prin modul în care acest alfabet este considerat a fi destul de extinse). Și dacă din partea superioară nu este atât de ușor și limita inferioară a toată lungimea parolei clar (cel puțin 8 caractere și punct). Crack parola de 63 de caractere din dicționar - activitate complet lipsită de sens, astfel încât este rezonabil să se limiteze durata maximă a parolei într-un dicționar de simboluri 14-16. dicționar calitativă (și pentru care estimarea succesului rezultatului 20%) are o greutate mai mare de 2 GB și conține aproximativ 250 de milioane posibil produs cu lungimea parolei în respectivul interval de 8-16 de caractere. Ce ar trebui să fie incluse în aceste parole posibile kombintsii? În primul rând, în mod clar, întreaga gamă de opt cifre, care, conform statisticilor reprezintă aproape jumătate din toate parolele dezvăluite. După un timp de 8 cifre se potrivesc perfect diferite date, cum ar fi 05121988. Un vosmiznak complet digital este de 10 ^ 8 = 100 de milioane de combinații care, în sine, este destul de mult. În plus, lupta dicționar de război ar trebui șoferii trebuie să includă cuvintele cele mai des folosite ca parole, cum ar fi internet, parola, qwertyuiop, nume, etc. Precum și mutațiile lor sufixe populare parola de extensie (singurul lider în acest domeniu este cu siguranță, sufixul 123). Ie diana dacă parola este prea scurt pentru a satisface standardul WPA, utilizatorul inteligent în cele mai multe cazuri, pentru a completa diana123 sale, în același timp, sporind astfel (pe ochiul lui experimentat) parola secretă. Astfel de sufixe populare, de asemenea, sunt mai multe desyatkov.Esli colecta în mod independent, dicționar rupt puteți Google pentru listă de cuvinte cheie wpa și descărca un vocabular gata (nu uitați despre direcționarea în funcție, pentru că destul de naiv să sperăm pentru succesul alungare strângere de mână chinez pe dicționar română și vice-versa) sau să caute un adecvat aici în acest Temko.

dar acest lucru poate fi folosit pentru a crea crunch diferite combinații de cuvinte de bază

Pregătirea unui dicționar nu (obzovem-l wordlist.txt pentru claritate) merge direct la selectarea unei parole. Rulați aircrack-ng cu următorii parametri:

cod:

# Aircrack-ng -e -Este; essid-gt; -b -Este; BSSID-gt; -w wordlist.txt testcap.cap

Citiți, de asemenea, Hack WiFi (WEP).