PKI Infrastructura, securitatea cheie publică informații

Este responsabilitatea oricărui departament de securitate a informațiilor include procedura de schimb cheie. Și anume, să actualizeze și să distribuie chei. Atunci când punerea în aplicare a procedurii de cheia de distribuție simetrică a criptografiei este o provocare, deoarece:

- N este necesar pentru abonații să transmită într-un mod protejat N (N-1) / 2 chei

- sistem este complicat, ceea ce duce la puncte slabe în ea

criptografia asimetrica permite de a eluda această problemă prin punerea în aplicare numai N chei secrete. Fiecare utilizator va avea un privat și o cheie publică, luate pe spec. dintr-un algoritm secret. aproape imposibil de a obține secretul din cheia publică. Bazat pe acest lucru, utilizatorul poate efectua orice măsuri criptografice: calcularea unui secret partajat, generarea de semnături digitale. protejarea integrității și confidențialității pachetului.

Această tehnologie are un dezavantaj - atac „Omul în mijloc“. Deschis cheie de management PKI structură permite de a rezolva acest neajuns.

PKI funcționează:

PKI cheia publică necesară pentru funcționarea fiabilă a sistemelor informatice pentru schimbul securizat de date între utilizatori. Structura PKI se bazează pe certificate digitale, care se leagă o cheie privată personală pentru cheia publică.

Protecție împotriva atacurilor „Omul în mijloc“

La punerea în aplicare atacuri „Omul în mijloc“ atacator poate înlocui pe ascuns cheia publică utilizator transmis pe cheia publică, și de a crea secrete partajate cu fiecare dintre participanții la proces, și apoi intercepta și decripta datele. Figura 1 privire la acest proces. Sunt 2 utilizator A și B. Utilizatorul B are o cheie în aer liber kPa pentru a verifica digitale utilizator semnătură A. Apoi, intercepteaza atacator pachetele aflate în tranzit între utilizatorii săi cu conținut Kpi. Pe baza aceasta ar crea o cheie Kpi `și va fi intermediar între utilizatori. O astfel de amenințare este rezolvată cu ajutorul certificatelor publice-cheie.

Certificatele cheie publică

Sarcina principală a certificatului cheii publice - face o fiabile și la prețuri accesibile. Principiile de autentificare stau la baza certificatelor publice-cheie, X.509 standard recomandată. Utilizatorul nivel de încredere de autentificare depinde de fiabilitatea de stocare a sursei-cheie și sigură secretă de furnizare a cheilor publice. Că utilizatorul poate avea încredere în algoritmul de autentificare, acesta trebuie să extragă cheia publică a unui alt utilizator dintr-o sursă de încredere, care are încredere. Conform standardului X.509 CA este o autoritate de certificare. De asemenea, numit CA (Autoritatea de Certificare). Ultima abreviere găsit în legile din țările CSI.

CA CA este o terță parte de încredere care pune în aplicare autentificarea cu cheie publică, certificate existente. CA are o pereche personală de chei (privat / public), în cazul în care este nevoie de cheia secretă pentru certificatele de semnare CA, și cheia publică a CA este în accesul deschis și necesitatea ca utilizatorii să verifice autenticitatea unei chei în certificat.

Certificarea cheie publică - este procesul de confirmare a autenticității cheii publice și stocate cu ea deasupra capului. Certificarea cheie publică - este semnarea semnătură digitală cheie publică făcută în secret, centru de certificare cheie. CA creează certificat de cheie publică a utilizatorului cu o semnătură digitală bazată pe setul de date de utilizator. standardul X.509 definește lista de date:

- seria și numărul cheii

- Perioada de funcționare cheie publică (deschidere și închidere)

- nume de utilizator unic

- date despre cheia publică a utilizatorului: ID-ul algoritmului și valoarea cheii în mod specific

Un certificat de cheie publică are următoarele caracteristici:

- fiecare utilizator care are acces la cheia CA publică poate extrage cheia publică inclusă în certificat

- Certificatele nu poate fi modificat fără detectarea faptului

algoritm de generare de chei două metode pot fi realizate:

- Utilizatorul creează o pereche de chei. Cheia privată este păstrată de el, iar cheia publică este transportat printr-un canal securizat în CA

- CA generează perechea de chei. Cheia publică este inclusă în certificat și perechea cheie privată este transportat utilizatorului cu punerea în aplicare a autentificarea utilizatorului și confidențialitatea cheii de transmisie

Componentele structurii și PKI logice

PKI infrastructurii de chei publice - aceasta este o listă de reguli de program și agenții necesare pentru gestionarea cheilor, politica de securitate și schimbul de pachete protejate. Obiectivele PKI includ:

- înregistrarea încălcărilor normelor și publicarea listelor negre ale certificatelor revocate

- cheie de sprijin ciclu de viață și a certificatelor

- punerea în aplicare a instrumentelor de integrare a aplicatiilor si sistemelor de securitate

- procesele de autentificare de sprijin și identificarea utilizatorilor în așa fel încât să reducă timpul fiecărui utilizator accesul la sistem

jeton de securitate - un agent de securitate privată, indicând drepturile și mediul ale utilizatorului în sistem. O aplicație care gestionează cheile ar trebui să lucreze cu sistemul PKI într-un număr de puncte. Conceptul de PKI infrastructurii de chei publice stabilește că toate numitele certificate PKI trebuie să fie organizate într-o structură ierarhică (Figura 1).

O astfel de structură PKI are patru tipuri de certificate:

- Sfârșit certificat de utilizator

- Certificat CA trebuie să fie disponibile pentru punerea în aplicare a semnăturii electronice certificat de utilizator final și semnat sekrektnym cheie CA de nivel superior, precum și semnătura electronică ar trebui să fie, de asemenea, disponibile pentru inspecție

- certificat semnat pe cont propriu. El este rădăcina pentru întreaga PKI este de încredere prin definiție. La verificarea certificatului CA se stabilește că una dintre ele semnate de cheia privată rădăcină, atunci algoritmul de validare certificat este reziliat

- Cross-certificat. Aceasta permite să se extindă activitatea unui anumit PKI datorită interacțiunii dintre două certificate rădăcină diferite PKI

Algoritmul de verificare a semnăturii electronice a documentului este după cum urmează. În primul rând, verificarea documentelor cu semnătură electronică și semnătura electronică după certificatul. Ultimul control în ciclul se oprește la certificatul rădăcină. semnătura electronică a documentului este corect atunci când corect toate certificatele din lanțul ierarhiei. Dacă găsiți chiar și un certificat greșit, toate celelalte anterioare din lanțul este, de asemenea, considerat invalid. structură logică PKI prezentată în Fig.2.

- Certificatele de catalog - certificate de utilizator magazin. Accesul se realizează prin intermediul LDAP

- Centrul de înregistrare RA - o unitate structurală, care înregistrează utilizatorii sistemului

- Utilizator - titularul certificatului sau persoana care solicită certificatul

- O CA - Unitate specifică structurale a căror funcție - certificare a cheilor publice utilizatorului

Algoritmul de lucru Autoritatea de Certificare CA:

- CA creează o cheie privată și creează certificatele CA, care va verifica certificatele de utilizator

- utilizatorii creează cereri de certificare și de a le trimite la CA

- SA pe baza cererilor creează un certificate de utilizator

- CA creează și actualizează listele de certificate revocate CRL

- Listele Certificate membrii CA și CRL sunt publicate pe eliminarea resursei SA in acces deschis

Luați în considerare funcții PKI:

- funcții de management certificat:

- înregistrarea utilizatorilor (programul, dispozitivul de către utilizator)

- certificare cheie publică (utilizator ligamentului și o cheie publică)

- conservarea cheii private

- certificatele de întreținere a bazei de date și distribuirea acestora (toate certificatele cu excepția ierarhiei stabilite într-un acces comun)

- Certificat de actualizare (algoritm funcționează după certificatul perioadei de lucru)

- de actualizare a cheii (la generarea nouă pereche de chei)

- determinarea statutului de revocare certificat

- funcții cheie de conducere:

- generarea de chei

- distribuție a cheilor

- Caracteristici suplimentare:

- serviciul de arhivare

- Cross-certificare

- verificați certificatul la cererea utilizatorului

- verificarea pe parametrii cheii publice

Interacțiunea unei componente de infrastructură publică cheie

Sistemul de gestionare a infrastructurii de chei publice poate fi comutată următoarele module:

- Modul de integrare - agenti software pentru sisteme client și aplicații, interfețe software pentru aplicații

- mijloace de stocare a datelor cheie și certificatele de utilizator

sistemul public de gestionare a infrastructurii cheie este împărțit în subsisteme integrate de implementare a sistemelor de securitate:

- managementul ciclului de viață al subsistemului de cicluri cheie media externe

- criptare generatoare de subsistem și cheile de semnătură

- subsistem de stocare în condiții de siguranță a datelor cheie

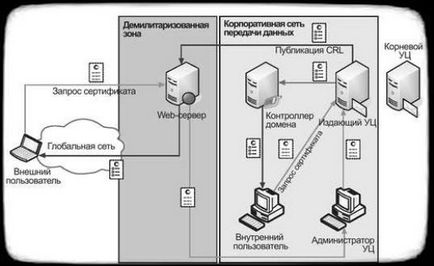

Figura 3 este schema PKI vizibilă bazată pe produsele Microsoft Active Directory și Autoritatea de certificare Microsoft.