Cum de a elimina de blocare a ferestrelor

Lupta împotriva troienilor familiei WinLock și MbrLock

Pe plan extern, troianul poate fi de două tipuri de bază. În primul rând, protectorul de ecran, la toate, din cauza care nu se vede pe desktop, al doilea: o fereastră mică în centru. A doua opțiune nu acoperă întregul ecran, dar banner-ul încă face imposibil pentru munca buna cu un PC, deoarece păstrează întotdeauna pe partea de sus a tuturor celorlalte ferestre.

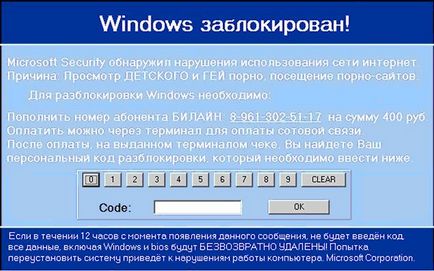

Aici este un exemplu clasic de apariția programului Trojan.Winlock:

Scopul troian este simplu: pentru a obține mai mulți bani pentru creatorii de viruși la victimele unui atac de virus.

Sarcina noastră - să învețe cum să rapid și fără pierderi pentru a elimina orice bannere, plata atacatorilor nimic. După eliminarea problemei, trebuie să scrie o declarație la poliție și de a oferi ofițerilor de aplicare a legii toate informațiile cunoscute pentru tine.

Atenție! Textele multor blocanți îndeplinesc diverse amenințări ( „ai 2:00“, „stânga 10 încercări de a introduce codul“, „dacă reinstalați Windows, toate datele vor fi distruse“, și așa mai departe. D.). Practic nu este nimic mai mult decât o cacealma.

Algoritmul de acțiuni de combatere a Trojan.Winlock

Modificările blocante există o mare varietate, dar, de asemenea, o serie de cazuri cunoscute de foarte mare. În acest sens, tratamentul PC-ul infectat poate dura câteva minute, în cazuri ușoare și câteva ore, în cazul în care modificarea nu este încă cunoscută. Dar, în orice situație ar trebui să urmeze pașii de mai jos:

1. Selectarea codului de deblocare.

În primul rând, încercați să obțineți codul de deblocare folosind formularul, puteți introduce mesaje text, și numărul la care doriți să-l trimiteți. Vă rugăm să rețineți următoarele reguli:

Dacă doriți să trimiteți un mesaj la numărul în câmpul Număr, introduceți numărul,În cazul în care codul generat nu a returnat - să încerce să calculeze numele virusului folosind imaginile furnizate. Sub fiecare imagine de blocare a dat numele său. Găsirea banner-dreapta, amintiți-vă numele virusului și selectați-l din lista de blocante cunoscute. Se specifică în lista verticală numele de virus care a lovit PC-ul, și copiați codul rezultat în linia de banner.

Vă rugăm să rețineți că, în plus față de codul, alte informații pot fi date:

Win + D pentru a debloca - apăsați combinația de taste Windows + D pentru a debloca.Foloseste formularul sau Va rugam sa folositi formularul - este folosit pentru a obține codul de deblocare forma numarul de text de pe dreapta.

Dacă ridicați ceva care nu a putut fi

2. Dacă sistemul este parțial blocat. Această etapă se aplică în cazurile în care banner-ul este „agățat“ în mijlocul ecranului, fără a lua totul. În cazul în care accesul este blocat complet - treceți la pasul 3. Task Manager este blocat cu versiunile full-screen similare ale troianului, care este de a termina procesul de rău intenționat prin mijloace convenționale, este imposibil.

Folosind resturile de spațiu liber pe ecran, efectuați următoarele:

4. virusul Manual Search. Dacă ajungi la acest punct, apoi a lovit sistemul troian - o noutate, și este necesar să se uite manual.

Pentru a elimina un blocant, trebuie să obțină acces manual Windows Registry, de boot de pe medii externe.

Blocker începe de obicei, într-una din cele două metode cunoscute.

După o pornire în ramura de registru

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce

Prin înlocuirea fișierelor de sistem (unul sau mai multe) care rulează în ramura HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

sau, de exemplu, taskmgr.exe fișierul este.

Pentru munca, avem nevoie de Dr.Web LiveCD / USB (sau alte instrumente pentru a lucra cu un registru extern).

Pentru a lucra cu Dr.Web LiveCD / USB de boot PC-ul de la o unitate de CD sau flash, și apoi copiați următoarele fișiere de pe flash card:

C: \ Windows \ System32 \ config \ * software-ul de fișier nu are extensia *

C: \ Document and Settings \ nume_utilizator \ ntuser.dat

Aceste fișiere conțin registrul mașinii infectate. Tratându-le în programul regedit, vom putea curăța registru de efectele activității virusului, și în același timp, pentru a găsi fișiere suspecte.

Acum, mutați aceste fișiere la un PC care rulează Windows funcționează și procedați în felul următor:

Rulați regedit. du-te la HKEY_LOCAL_MACHINE, apoi File -> Load Hive.

În fereastra care se deschide, navigați la fișierul de software. specificați un nume (de exemplu, data curentă) pentru secțiunea, apoi faceți clic pe OK.

Această bucșă este necesar să se verifice următoarele ramuri:

Microsoft \ Windows NT \ CurrentVersion \ Winlogon:

Parametrul Shell trebuie să fie egală cu Explorer.exe. În cazul în care orice alte fișiere sunt listate - trebuie să scrie numele lor și calea completă la ea. Apoi elimina toate excesul și setați explorer.exe.

Parametrul Userinit ar trebui să fie egală cu C: \ Windows \ System32 \ userinit.exe, (doar virgulă la sfârșitul anului, în cazul în care C - litera unității de sistem). Dacă fișierul specificat după virgulă - trebuie să scrie numele lor și șterge tot ceea ce este după prima virgulă.

Există situații în care există o ramură similară cu numele Microsoft \ WindowsNT \ CurrentVersion \ Winlogon. În cazul în care această ramură este, acesta trebuie să fie eliminate.

Microsoft \ Windows \ CurrentVersion \ Run - filiala conține setări pentru obiectele de pornire.

Mai ales, este necesar să se acorde o atenție la prezența aici de obiecte care îndeplinesc următoarele criterii:

Nume seamănă cu procesele de sistem, dar programele sunt conduse de alte dosare

(De exemplu, C: \ Documents and Settings \ Dima \ svchost.exe).

Nume ca vip-porno-1923.avi.exe.

Aplicațiile care se execută din directorul temporar.

aplicații necunoscute care se execută de foldere de sistem (de exemplu, C: \ Windows \ System32 \ Install.exe).

Numele constau dintr-o combinație aleatorie de litere și cifre

(De exemplu, C: \ Documents and Settings \ Dima \ 094238387764 \ 094238387764.exe).

Dacă obiectele suspecte sunt prezente - numele și căile lor să fie înregistrate, iar intrările corespunzătoare pentru a elimina de la pornire.

Microsoft \ Windows \ CurrentVersion \ RunOnce -, de asemenea, de pornire ramură, este necesar să se analizeze în același mod.

După finalizarea analizei, faceți clic pe numele secțiunii încărcate (în acest caz, este numit după dată) și selectați File -> Unload Hive.

Acum trebuie să analizăm al doilea fișier - NTUSER.DAT. Rulați regedit. du-te la HKEY_LOCAL_MACHINE, apoi File -> Load Hive. În fereastra care se deschide, navigați la NTUSER.DAT fișierul. specificați un nume pentru secțiunea, apoi faceți clic pe OK.

Aici ramuri de interes Software \ Microsoft \ Windows \ CurrentVersion \ Run și Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce. definirea obiectelor de pornire.

Trebuie analizate pentru prezența obiectelor suspecte, așa cum sa arătat mai sus.

De asemenea, rețineți opțiunea Shell din Software-ul de ramură \ Microsoft \ Windows NT \ CurrentVesion \ Winlogon. Acesta ar trebui să aibă o valoare de Explorer.exe. În același timp, în cazul în care o sucursală nu este deloc - e în regulă.

După finalizarea analizei, faceți clic pe numele secțiunii încărcate (în acest caz, este numit după dată) și selectați File -> Unload Hive.

Obține remedierea rapidă și lista de registru de fișiere suspecte, trebuie să faceți următoarele:

Salvați Registrul computerului afectat în cazul în care ceva a mers prost.

Se transferă fișierele registru corectate la dosarele corespunzătoare de pe computerul infectat cu ajutorul Dr.Web LiveCD / USB (copie la înlocuirea fișierelor). Fișierele, care pot fi înregistrate informații în timpul funcționării - păstrează pe o unitate flash și se scoate din sistem. Ei trebuie să trimită o copie a virusului laboratorului de „Doctor Web“, în analiză.

Încercați să descărcați o mașină infectat de pe hard disk. Dacă descărcarea a fost

de succes și un banner acolo - problema este rezolvata. În cazul în care troian este încă de operare,

Se repetă întregul paragraf 4 din această secțiune, dar cu o analiză mai aprofundată a tuturor locurilor sistemelor vulnerabile și, adesea, utilizate de viruși.

Atenție! Dacă nu încărcați după tratamentul cu Dr.Web LiveCD / USB la computer

(Începe repornirea ciclic apare BSOD), efectuați următoarele operații:

Asigurați-vă că folderul de configurare este un fișier de software. Problema poate apărea deoarece în sistemele bazate pe Unix-Register în numele fișierului este setat (de exemplu, software și software - .. nume diferite, iar aceste fișiere pot fi în același dosar), iar fișierul software-ul corectat poate fi adăugat într-un dosar, fără a suprascrie pe cel vechi. La încărcarea Windows, care este cazul scrisorilor nu contează, există un conflict, iar sistemul de operare nu va porni. În cazul în care două fișiere - șterge mai vechi.

Dacă singur software-ul, dar de încărcare nu se produce, este probabil ca sistemul este afectat de modificare „speciale“ Winlock. Acesta se înregistrează în ramura HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Shell în setare și suprascrie fișierul userinit.exe. Userinit.exe Originalul este stocat în același director, dar sub un alt nume (adesea 03014d3f.exe). Eliminați userinit.exe infectate și redenumiți în consecință 03014d3f.exe (nume poate fi diferit, dar se pare ușor).

Aceste acțiuni sunt necesare pentru a porni de la Dr.Web LiveCD / USB, apoi încercați să pornească de pe hard disk.

În orice stadiu, nici sa încheiat cu bătălia de troian, trebuie sa te protejezi de

probleme similare în viitor. Instalați Dr.Web pachet anti-virus și în mod regulat

actualizarea bazei de date a virusului.

Materialele de pe site-ul sunt furnizate Ltd. „Doctor Web“